- Szerző Lynn Donovan [email protected].

- Public 2023-12-15 23:48.

- Utoljára módosítva 2025-01-22 17:26.

Mi az a Broken Access Control ? Hozzáférés-szabályozás olyan szabályzatot kényszerít ki, amely megakadályozza, hogy a felhasználók a tervezett engedélyeiken kívül cselekedjenek. A hibák jellemzően jogosulatlan információk nyilvánosságra hozatalához, az összes adat módosításához vagy megsemmisítéséhez, vagy a felhasználó korlátain kívüli üzleti funkció végrehajtásához vezetnek.

Itt milyen hatással van a meghibásodott hozzáférés-szabályozás?

A hiba felfedezése után a hiba következményei hozzáférés-szabályozás rendszer pusztító lehet. A jogosulatlan tartalom megtekintésén kívül a támadó módosíthatja vagy törölheti a tartalmat, jogosulatlan funkciókat hajthat végre, vagy akár átveheti a webhely adminisztrációját.

Ezt követően a kérdés az, hogy mi az a hibás hitelesítés? Az ilyen típusú gyengeségek lehetővé teszik a támadó számára, hogy elfogja vagy megkerülje a hitelesítés webalkalmazások által használt módszerek. Lehetővé teszi az automatikus támadásokat, például a hitelesítő adatok kitöltését, ahol a támadó érvényes felhasználóneveket és jelszavakat tartalmaz.

Hasonlóképpen felteszik a kérdést, hogy mi a közös jellemzője a meghibásodott hozzáférés-szabályozásnak?

Alkalmazás hozzáférés irányelvek lehetnek törött amikor a funkcionális szint hozzáférés a fejlesztők rosszul konfigurálták, ami azt eredményezi hozzáférés sebezhetőségek. Megtagadva hozzáférés vitathatatlanul a legtöbb gyakori eredményeképpen törött hozzáférés-vezérlés . Hozzáférés megtagadható alkalmazásokban, hálózatokban, szervereken, egyedi fájlokban, adatmezőkben és memóriában.

Mi a nem megfelelő hozzáférés-szabályozás?

Az Nem megfelelő hozzáférés-szabályozás A gyengeség olyan esetet ír le, amikor a szoftver nem képes korlátozni hozzáférés egy tárgyhoz megfelelően.

Ajánlott:

Hogyan lehet eltávolítani a törött biztosítékot?

Ha látja a régi tűket, próbálja meg óvatosan mozgatni őket egy kis tűfogóval (a precíziós tűorr a legjobb). Használhat vékony precíziós lapos csavarhúzót, és lazítsa meg. Ki kell szabadulnia, miután meglazult. úgy hangzik, mintha a rövid tágulás a biztosítéklapátokat a foglalathoz hegesztette volna

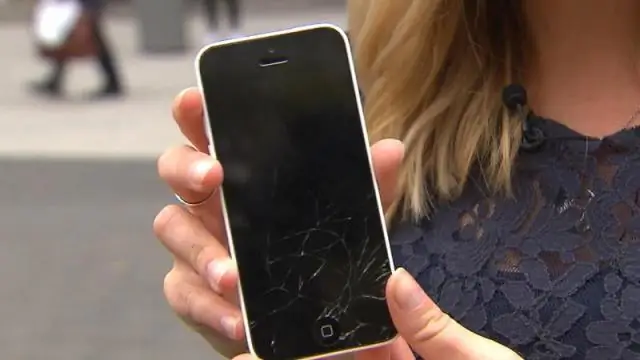

Megjavítható a törött LCD telefon képernyő?

Ha leejti a telefont, és a képernyő megrepedt vagy összetört, de a kijelző még mindig világít, akkor valószínűleg csak az előlapi képernyőt sértette meg. Ha azonban vonalakat, fekete foltokat vagy elszíneződött területeket lát, vagy a képernyő nem világít, az LCD-képernyő valószínűleg megsérült, és javításra szorul

Hogyan lehet megjavítani a törött LCD-képernyőt csere nélkül?

Megjavítható a törött LCD képernyő csere nélkül? Mérje fel a kárt. Keressen egy karcolás javító készletet az interneten vagy a helyi beszállítói üzletben. Ha a készlethez nem tartozik mikroszálas kendő, vásároljon ezek közül is egyet; ne használjon papírtörlőt vagy szalvétát, mert ezek még több karcolást okozhatnak a képernyő felületén

Hogyan lehet megjavítani egy laptopon a törött hangszórót?

A laptop hangszórói nem működnek, hogyan lehet megjavítani? Telepítse újra az audio-illesztőprogramokat. Frissítse az audio-illesztőprogramot. Módosítsa a rendszerleíró adatbázist. Győződjön meg arról, hogy a hangérzékelő működik. Győződjön meg arról, hogy a hang nincs némítva. Ellenőrizze az alapértelmezett audioeszközt. Futtassa a beépített hibaelhárítót. Próbálja ki a külső hangszórókat vagy fejhallgatót

Ki a felelős a törött postafiókokért?

Iparág: Posta