- Szerző Lynn Donovan [email protected].

- Public 2023-12-15 23:48.

- Utoljára módosítva 2025-01-22 17:26.

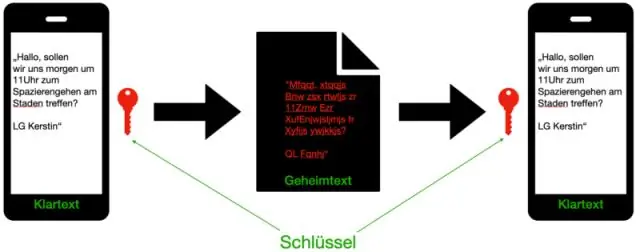

Mit típusú algoritmusok megkövetelik a feladótól és a fogadótól, hogy titkos kulcsot cseréljenek, amely az üzenetek titkosságának biztosítására szolgál .? Magyarázat: Szimmetrikus algoritmusokat használnak ugyanaz kulcs , a titkos kulcs , az adatok titkosításához és visszafejtéséhez. Ez kulcs előzetesen meg kell osztani a kommunikáció előtt.

Ezenkívül milyen két algoritmus lehet része egy IPsec-házirendnek, amelyek titkosítást és kivonatolást biztosítanak az érdekes forgalom védelme érdekében?

Az IPsec keretrendszer különféle protokollokat használ és algoritmusok nak nek biztosítani az adatok bizalmas kezelése, az adatok integritása, a hitelesítés és a biztonságos kulcscsere. Két algoritmus hogy tud belül használható IPsec házirend nak nek védi az érdekes forgalmat az AES, amely egy Titkosítás protokoll, és az SHA, amely a kivonatoló algoritmus.

Továbbá melyik algoritmus tudja biztosítani az adatok bizalmas kezelését? Bár a klasszikus titkosítás algoritmusok biztosítják az adatok titkosságát , sajnos megakadályozzák, hogy a felhő titkosítva működjön adat . A kézenfekvő megközelítés tudott legyen az összes titkosítása adat biztonságos titkosítással algoritmus mint például az AES, és tárolja a felhőben.

E tekintetben mi a különbség az ASA IPv4 ACL és az IOS ipv4 ACLS között?

ASA ACL-ek mindig el vannak nevezve, míg IOS ACL-ek mindig számozottak. Többszörös ASA ACL-ek felületen alkalmazható ban,-ben bemeneti irány, míg csak egy IOS ACL alkalmazható. ASA ACL-ek ne legyen implicit tagadásuk a végén, míg IOS ACL-ek csináld.

Milyen szolgáltatásra vagy protokollra támaszkodik a Secure Copy Protocol annak biztosítására, hogy a biztonságos másolatok átvitele jogosult felhasználóktól származzon?

Biztonságos másolási protokoll ( SCP ) régebben biztonságosan másoljon IOS-képek és konfigurációs fájlok a SCP szerver. Ennek végrehajtásához SCP lesz SSH kapcsolatokat használjon felhasználókat AAA-n keresztül hitelesítve.

Ajánlott:

Milyen típusú dugót használnak Tanzániában?

Tanzániában két kapcsolódó dugótípus létezik, a D és a G típusú. A D típusú dugó az a dugó, amelynek három kerek tűje van háromszögletű mintázatban, a G típusú dugó pedig az a dugó, amelynek két lapos párhuzamos érintkezője és egy földelő érintkezője van. Tanzánia 230 V-os tápfeszültségen és 50 Hz-en működik

Milyen típusú nyomtatót használnak szénpapírhoz?

Mátrix nyomtatók

Milyen kulcsot használnak az üzenetek titkosításához és visszafejtéséhez?

Az aszimmetrikus kriptográfia, más néven nyilvános kulcsú titkosítás, nyilvános és privát kulcsokat használ az adatok titkosításához és visszafejtéséhez. A kulcsok egyszerűen nagy számok, amelyeket párosítottak, de nem azonosak (aszimmetrikusak). A pár egyik kulcsa mindenkivel megosztható; nyilvános kulcsnak nevezik

Mik azok a prémium üzenetek és az előfizetési üzenetek?

Mi az a prémium üzenet? A prémium szintű üzenetküldés (más néven Prémium SMS) olyan szöveges üzenetküldés, amely felárat számít fel. A prémium üzenetek gyakran szavazási szolgáltatások, adományok, előfizetések és egyebek formájában érkeznek. Az ilyen típusú üzenetekért átalánydíjat kell fizetnie, amely megjelenik a telefonszámláján

Milyen szolgáltatásra vagy protokollra támaszkodik a Secure Copy Protocol annak biztosítására, hogy a biztonságos másolatok átvitele jogosult felhasználóktól származzon?

Milyen szolgáltatásra vagy protokollra támaszkodik a Secure Copy Protocol annak biztosítására, hogy a biztonságos másolatok átvitele jogosult felhasználóktól származzon? A Secure Copy Protocol (SCP) az IOS-képek és konfigurációs fájlok biztonságos másolására szolgál egy SCP-kiszolgálóra. Ennek végrehajtásához az SCP az AAA-n keresztül hitelesített felhasználók SSH-kapcsolatait használja