- Szerző Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:48.

- Utoljára módosítva 2025-01-22 17:26.

Ransomware támadások jellemzően vannak végrehajtani trójai program használata, rendszerbe való belépés például egy rosszindulatú mellékleten, egy adathalász e-mailben található beágyazott hivatkozáson vagy egy hálózati szolgáltatás sebezhetőségén keresztül.

Hasonlóképpen felmerülhet a kérdés, hogy mennyi időbe telik a ransomware támadásból való felépülés?

Kell 33 óra Vanson Bourne 500 kiberbiztonsági döntéshozó részvételével végzett, a SentinelOne által támogatott legutóbbi felmérése szerint. Az átlagos áldozatot hatszor ütötték meg.

mennyire gyakoriak a ransomware támadások? Biztonság. Több mint 230 000 elemzése ransomware támadások Az április és szeptember között történt eseményt az Emsisoft kiberbiztonsági kutatói tették közzé, és egy rosszindulatú programcsalád tette ki a jelentett incidensek több mint felét (56%): a „Stop” ransomware.

Ezen kívül mi a leggyakoribb ransomware támadási módszer?

A hackerek legáltalánosabb módszere a zsarolóvírusok terjesztésére az keresztül adathalász e-mailek . A hackerek gondosan elkészített adathalász e-mailek becsapni az áldozatot, hogy megnyitjon egy mellékletet, vagy rákattintson egy rosszindulatú fájlt tartalmazó hivatkozásra.

Eltávolítható a ransomware?

Ha a legegyszerűbb fajtája van ransomware , például egy hamis víruskereső program vagy egy hamis tisztítóeszköz, Ön tud általában távolítsa el az előző rosszindulatú programom lépéseit követve eltávolítás útmutató. Ez az eljárás magában foglalja a Windows csökkentett módba lépését és egy igény szerinti víruskereső, például a Malwarebytes futtatását.

Ajánlott:

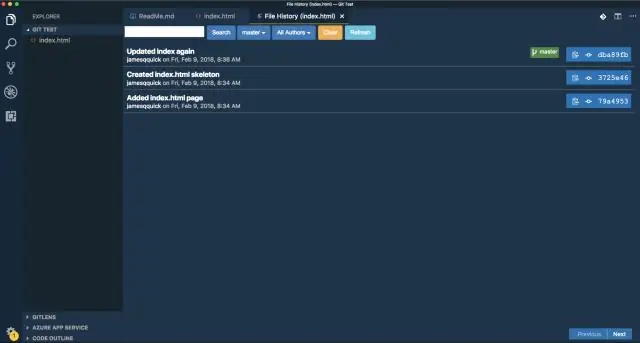

Hogyan látod, milyen változtatásokat hajtottak végre a gitben?

Ha csak a különbséget szeretné látni véglegesítés nélkül, használja a git diff parancsot a nem szakaszos módosítások megtekintéséhez, a git diff --cached parancsot a véglegesítéshez szükséges változtatások megtekintéséhez, vagy a git diff HEAD parancsot, hogy a munkafában mind a fokozatos, mind a fokozatos változtatásokat lássa

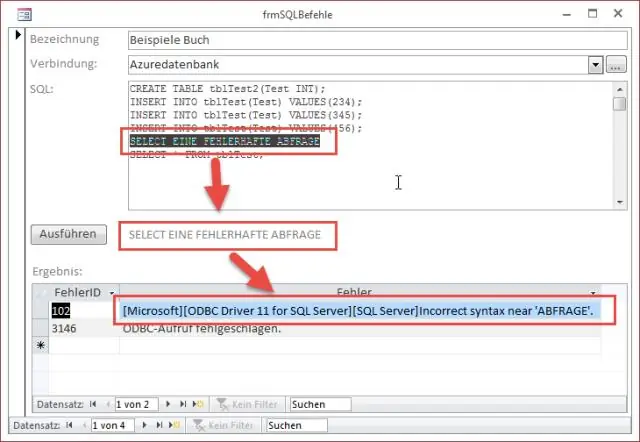

Hogyan hajtódnak végre az SQL lekérdezések?

SELECT utasítás végrehajtási sorrend Az SQL-ben az első feldolgozásra kerülő záradék a FROM, míg az SQL-lekérdezésben először megjelenő SELECT záradék sokkal később kerül feldolgozásra. Az SQL-lekérdezés logikai feldolgozásának fázisai a következők: GROUP BY záradék. HAVING záradék

Hogyan hajtják végre az okos szerződéseket?

Az intelligens szerződés két vagy több fél közötti számítógépes kódkészlet, amely az ablockchain tetején fut, és az érintett felek által elfogadott szabályokból áll. A végrehajtás során, ha ezek az előre meghatározott szabályok teljesülnek, az intelligens szerződés végrehajtja magát a kimenet előállításához

Hogyan lehet megállítani a visszajátszó támadásokat?

Az újrajátszási támadások megelőzhetők, ha minden titkosított összetevőt munkamenet-azonosítóval és komponensszámmal látunk el. A megoldások ezen kombinációja nem használ semmit, ami egymástól függ. Mivel nincs kölcsönös függőség, kevesebb a sebezhetőség

Melyik webkamerás botnet hajtott végre hatalmas DDoS-támadásokat 2016-ban?

2016. október 12-én egy hatalmas, elosztott szolgáltatásmegtagadási (DDoS) támadás az internet nagy részét elérhetetlenné tette az Egyesült Államok keleti partján. A támadás, amelytől a hatóságok kezdetben egy ellenséges nemzetállam munkája volt, valójában a Mirai botnet munkája volt