Tartalomjegyzék:

- Szerző Lynn Donovan [email protected].

- Public 2023-12-15 23:48.

- Utoljára módosítva 2025-06-01 05:08.

Az NCSC meghatározza a kiberincidens mint a megszeg egy rendszeré Biztonság az irányelv integritását vagy elérhetőségét és/vagy a rendszerhez vagy rendszerekhez való jogosulatlan hozzáférést vagy hozzáférési kísérletet befolyásolja; a számítógépes visszaélésről szóló törvénnyel (1990) összhangban.

Ezzel kapcsolatban mi a példa egy kiberincidensre?

Legvalószínűbb kiberbiztonság a következő fenyegetéseknek lehet kitéve vállalkozása: cyber csalás - beleértve az adathalászatot, a lándzsás adathalászatot, a vishálást és a bálnavadászatot. rosszindulatú támadások - beleértve a vírusokat, férgeket, trójaiakat, spyware-eket, rootkiteket stb. ransomware támadásokat.

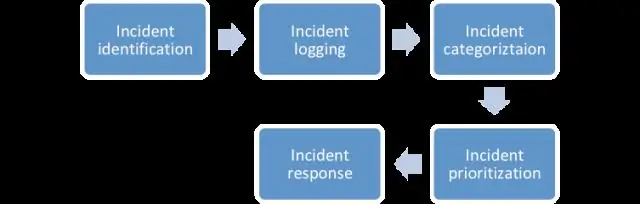

mi az a kiberbiztonsági incidensre vonatkozó választerv? Az incidensre adott válasz (IR) egy strukturált módszertan a a biztonság kezelése incidensek, jogsértések és cyber fenyegetések. Egy jól meghatározott incidensreagálási terv lehetővé teszi a hatékony azonosítást, a kár minimalizálását és a költségek csökkentését a kibertámadás , miközben megtalálja és kijavítja az okot a jövőbeni támadások megelőzése érdekében.

Azt is tudja, mi a különbség a kiberbiztonsági esemény és a kiberbiztonsági esemény között?

Biztonság Esemény vs Biztonság Incidens . Egy értékpapír esemény minden olyan esemény, aminek információbiztonsági vonatkozásai lehetnek. Egy értékpapír incidens egy értékpapír esemény ami azt eredményezi ban ben károk, például elveszett adatok. Incidensek is tartalmazhat eseményeket amelyek nem járnak kárral, de életképes kockázatot jelentenek.

Mi a 4 típusú kibertámadás?

Ma leírom a 10 leggyakoribb kibertámadás típust:

- Szolgáltatásmegtagadási (DoS) és elosztott szolgáltatásmegtagadási (DDoS) támadások.

- Man-in-the-middle (MitM) támadás.

- Adathalászat és lándzsás adathalász támadások.

- Drive-by támadás.

- Jelszavas támadás.

- SQL injekciós támadás.

- Cross-site scripting (XSS) támadás.

- Lehallgató támadás.

Ajánlott:

Mi az incidens az ITIL folyamatban?

Mi az incidens? Az ITIL az incidenst egy informatikai szolgáltatás nem tervezett megszakításaként vagy minőségi romlásaként határozza meg. A szolgáltatási szint megállapodások (SLA) meghatározzák a szolgáltató és az ügyfél közötti megállapodás szerinti szolgáltatási szintet. Az incidensek mind a problémáktól, mind a kérésektől eltérőek

Melyek a kiberbiztonsági fenyegetés behatolási fázisai?

A kiberbiztonsági behatolásnak különböző szakaszai vannak: Felderítés. Behatolás és felsorolás. Malware beszúrása és oldalirányú mozgás

Mi a kiberbiztonsági kurzus?

A Certified Information Systems Auditor (CISA) tanúsítási tanfolyam biztosítja a vállalati IT irányításához és ellenőrzéséhez, valamint hatékony biztonsági audit elvégzéséhez szükséges készségeket. A CISA vizsga legújabb kiadásához (2019) igazodva továbbfejleszti az információs rendszerek védelmét

Hány adatvédelmi incidens van?

Az adatszivárgások száma és hatása nőtt 2014-ben 783 adatsértést jelentettek, összesen legalább 85,61 millió adatot tettek közzé, ami közel 500 százalékos növekedést jelent 2005-höz képest. Ez a szám három év alatt több mint kétszeresére, 1579-re emelkedett. 2017