Tartalomjegyzék:

- Szerző Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:48.

- Utoljára módosítva 2025-01-22 17:26.

Biztonsági hatás Az elemzés egy szervezeti tisztviselő által végzett elemzés annak megállapítására, hogy az információs rendszer változásai milyen mértékben érintették a Biztonság a rendszer állapota.

Ezzel kapcsolatban mi a biztonsági értékelés célja?

A biztonsági értékelés az áram azonosítására történik Biztonság információs rendszer vagy szervezet testtartása. Az értékelés javaslatokat ad a fejlesztésre, amely lehetővé teszi a szervezet számára, hogy elérje a biztonsági cél amely csökkenti a kockázatot, és lehetővé teszi a szervezet számára.

Az is felmerülhet, hogy mi az a kiberbiztonsági értékelés? Kiberbiztonsági értékelés egy olyan szolgáltatás, amely kockázatalapú megközelítéseket tartalmaz a védekezési mechanizmusok vizsgálatára és fokozására cyber - támadások. A stratégia segít azonosítani azokat a fenyegetéseket, amelyek befolyásolhatják a rendszer rendelkezésre állását és megbízhatóságát.

Hasonlóan feltehető a kérdés, hogyan végeznek biztonsági értékelést?

Íme a belső biztonsági felülvizsgálat előkészítésének és lefolytatásának hét lépése:

- Hozzon létre egy alapvető értékelő csoportot.

- Tekintse át a meglévő biztonsági szabályzatokat.

- Készítsen adatbázist az IT-eszközökről.

- Ismerje meg a fenyegetéseket és a sebezhetőségeket.

- Becsülje meg a hatást.

- Határozza meg a valószínűséget.

- Tervezze meg a vezérlőket.

Mi a biztonsági kockázatelemzés a kiberbiztonságban?

Kiberbiztonsági kockázatelemzés . Kockázatelemzés felülvizsgálatára utal kockázatokat az adott cselekvéshez vagy eseményhez kapcsolódik. Az kockázatelemzés alkalmazzák az információs technológiára, projektekre, Biztonság kérdések és minden egyéb olyan esemény, ahol kockázatokat mennyiségi és minőségi alapon elemezhető.

Ajánlott:

Mi a legjobb definíció a biztonsági modellre?

A biztonsági modell egy számítógépes rendszer egyes részeinek műszaki értékelése, amely a biztonsági szabványokkal való összhangját vizsgálja. D. A biztonsági modell egy tanúsított konfiguráció formális elfogadásának folyamata

Wifi kell a biztonsági kamerákhoz?

Még a CCTV IP-kamerái sem rendelkeznek internet-hozzáféréssel, továbbra is kaphat videó megfigyelést a hálózaton kívüli helyeken, például távoli farmján, kabinjában, vidéki otthonában és más területeken, ahol nincs internet vagy WiFi kapcsolat. Helyi felvételt készíthet, még akkor is, ha a biztonsági kamerái nem rendelkeznek internet-hozzáféréssel

A biztonsági mentési fájlok tömörítve vannak?

Az NT fájlrendszer (NTFS) tömörítése lemezterületet takaríthat meg, de az adatok tömörítése hátrányosan befolyásolhatja a biztonsági mentés és a visszaállítás teljesítményét. A tömörített fájlok a hálózaton keresztül történő másolás előtt is kibővülnek távoli biztonsági mentéskor, így az NTFS-tömörítés nem takarít meg hálózati sávszélességet

Mi az a biztonsági információs és eseménykezelő SIEM rendszer?

A biztonsági információ- és eseménykezelés (SIEM) a biztonsági menedzsment olyan megközelítése, amely a SIM (biztonsági információkezelés) és a SEM (biztonsági eseménykezelés) funkciókat egyetlen biztonsági menedzsment rendszerben egyesíti. A SIEM betűszót „sim”-nek ejtik, néma e-vel. Töltse le ezt az ingyenes útmutatót

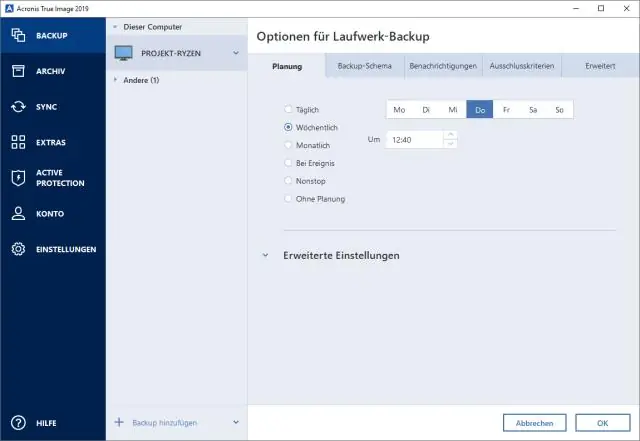

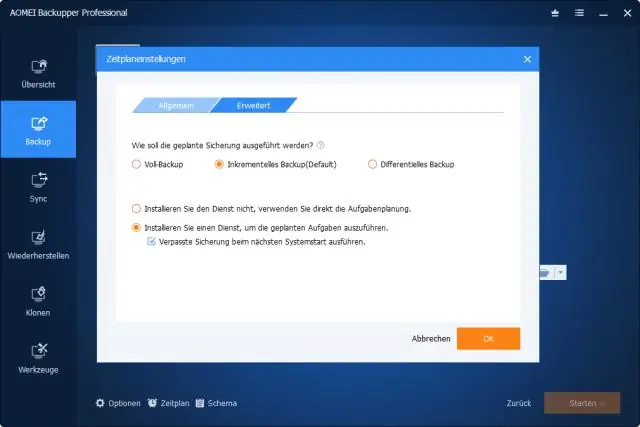

Vissza lehet állítani egy differenciális biztonsági másolatot teljes biztonsági mentés nélkül?

1 Válasz. Nem lehetséges az adatbázis differenciális biztonsági mentése, ha előzőleg nem készült biztonsági mentés. A differenciális biztonsági mentés a legutóbbi, korábbi teljes adatmentésen alapul. A differenciális biztonsági mentés csak azokat az adatokat rögzíti, amelyek a teljes biztonsági mentés óta megváltoztak