Tartalomjegyzék:

- Szerző Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:48.

- Utoljára módosítva 2025-01-22 17:26.

Gyakori példák a sebezhetőségekre:

- Az épület megfelelő beléptetésének hiánya.

- Webhelyek közötti szkriptelés (XSS)

- SQL Injekció.

- Érzékeny adatok egyértelmű szöveges továbbítása.

- Az érzékeny erőforrásokhoz való jogosultság ellenőrzésének elmulasztása.

- Az érzékeny adatok titkosításának elmulasztása nyugalmi állapotban.

Ennek figyelembevételével mik a biztonsági fenyegetések és sebezhetőségek?

Bevezetés. A fenyegetés és a sebezhetőség nem egy és ugyanaz. A fenyegetés olyan személy vagy esemény, amely potenciálisan negatív hatással lehet egy értékes erőforrásra. A sebezhetőség az erőforrásnak vagy környezetének az a minősége, amely lehetővé teszi a fenyegetés hogy megvalósuljon.

Felmerülhet az is, hogy mi a leggyakoribb kiszolgáltatottság az emberi fenyegetésekkel szemben? A szoftverek leggyakoribb biztonsági rései a következők:

- Hiányzik az adattitkosítás.

- OS parancs injekció.

- SQL injekció.

- Puffer túlcsordulás.

- Hiányzó hitelesítés a kritikus funkcióhoz.

- Hiányzó jogosultság.

- Veszélyes fájltípusok korlátlan feltöltése.

- Nem megbízható bemenetekre hagyatkozás a biztonsági döntésekben.

Hasonlóképpen, a sebezhetőségek fontosabbak, mint a fenyegetések?

Ezt az elmozdulást példázza a Google Beyond Corp modellje, amelyben a vállalati hálózaton keresztüli csatlakozás nem jár különösebb kiváltságokkal. Összefoglalva: a modern kiberbiztonságban fenyegetések vannak fontosabb mint sebezhetőségek mert könnyebb azonosítani és tenni velük valamit.

Hogyan találják meg a hackerek a sebezhetőséget?

Mint korábban említettük, hackerek első sebezhetőségeket keresni hozzáférést szerezni. Aztán ők keres operációs rendszer (OS) sebezhetőségek és az ezekről jelentést tevő szkennelőeszközökhöz sebezhetőségek . Sebezhetőségek felkutatása Egy operációs rendszerre jellemző egyszerű begépelni egy URL-címet, és rákattintani a megfelelő hivatkozásra.

Ajánlott:

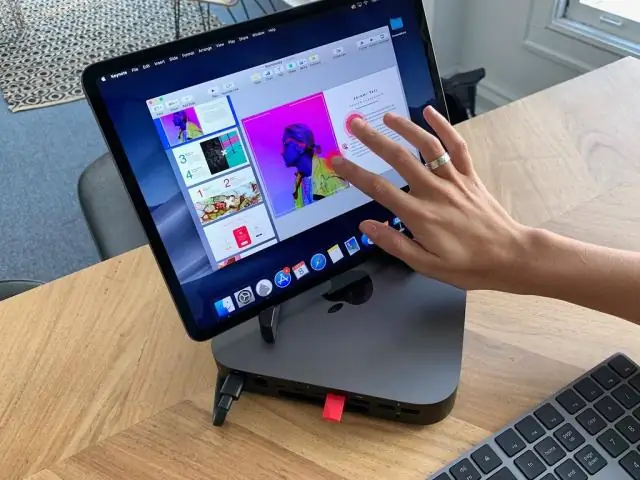

Hogyan használhatom az iPad-emet Mac mini képernyőként?

Kétféleképpen változtathatja iPadjét a Mac számítógéphez készült monitorrá. USB-kábellel összekötheti a kettőt, és futtathat egy alkalmazást, például a Duet Displayt az iPaden. Vagy vezeték nélkül is léphetsz. Ez azt jelenti, hogy egy Lunadongle-t kell csatlakoztatni a Mac-hez, majd futtatni a Luna alkalmazást az iPaden

Hogyan ábrázolja a legjobban illeszkedő vonalat egy TI 84-en?

A legjobb illeszkedés vonalának megtalálása (regresszióanalízis). Nyomja meg ismét a STAT gombot. Használja a TI-84 Plus jobbra nyilat a CALC kiválasztásához. Használja a TI-84 Plus lefelé mutató nyilat a 4: LinReg(ax+b) kiválasztásához, és nyomja meg az ENTER billentyűt a TI-84 Pluson, és a számológép bejelenti, hogy ott vagy, és az Xlist: L1

Hogyan találhatom meg az IDoc hibákat, és hogyan lehet újra feldolgozni?

A BD87 tranzakció hibájának és kiváltó okának ellenőrzése után lehetővé kell tenni az IDoc újrafeldolgozását az alábbi lépések szerint: Lépjen a WE19-re, válassza ki az IDoc elemet, és futtassa. Az IDoc részletei megjelennek. Módosítsa a szegmens adatait igényei szerint. Kattintson a normál bejövő folyamatra

Hogyan növelheti a Windows 10 teljesítményét, és hogyan teheti gyorsabbá?

A Windows 10 operációs rendszer sebességének módosítása Kapcsolja be a Játék módot. Kapcsolja ki a vizuális effektusokat. Gyorsítsa fel processzorát. Kapcsolja ki az Automatikusan induló programokat. Ellenőrizze az internetkapcsolatot. A Windows Update teljesítményének kezelése. Kapcsolja ki a Windows 10 keresési indexelő funkcióját. A tárolóelemzők és a lemeztisztítás felgyorsíthatják a Windows rendszert

Mik azok a fizikai biztonsági fenyegetések?

Összegzés. A fenyegetés minden olyan tevékenység, amely adatvesztéshez/korrupcióhoz vezethet a normál üzleti működés megzavarásáig. Vannak fizikai és nem fizikai fenyegetések. A fizikai fenyegetések kárt okoznak a számítógépes rendszerek hardverében és infrastruktúrájában. Ilyen például a lopás, vandalizmus a természeti katasztrófákig