Tartalomjegyzék:

- Szerző Lynn Donovan [email protected].

- Public 2023-12-15 23:48.

- Utoljára módosítva 2025-06-01 05:08.

A kibertámadás hét fázisa

- Első lépés - Felderítés. Mielőtt elindítanánk egy támadás , a hackerek először azonosítják a sebezhető célpontot, és feltárják a legjobb módjait annak kihasználására.

- Második lépés - Fegyverezés.

- Harmadik lépés - Szállítás.

- Negyedik lépés - Kizsákmányolás.

- Ötödik lépés - Telepítés.

- Hatodik lépés - Parancs és vezérlés.

- Hetedik lépés - Cselekvés a cél érdekében.

Hasonlóképpen, melyek a kibertámadás szakaszai?

A rosszindulatú kibertámadás 6 szakasza

- Felderítés - A támadási stratégia kialakítása.

- Keresés - Sebezhetőségek keresése.

- Exploit - A támadás kezdete.

- Hozzáférés karbantartása - A lehető legtöbb adat összegyűjtése.

- Exfiltration - érzékeny adatok ellopása.

- Azonosítás megelőzése - álcázott jelenlét a hozzáférés fenntartása érdekében.

Továbbá, mi a 4 típusú kibertámadás? A számítógépes támadások 10 leggyakoribb típusa

- Szolgáltatásmegtagadási (DoS) és elosztott szolgáltatásmegtagadási (DDoS) támadások.

- Man-in-the-middle (MitM) támadás.

- Adathalászat és lándzsás adathalász támadások.

- Drive-by támadás.

- Jelszavas támadás.

- SQL injekciós támadás.

- Cross-site scripting (XSS) támadás.

- Lehallgató támadás.

Egyszerűen, mi a kibertámadás első szakasza?

Felderítés: közben a első fázis a támadás életciklus, cyber az ellenfelek gondosan megtervezik módszerüket támadás . Olyan célokat kutatnak, azonosítanak és választanak ki, amelyek lehetővé teszik számukra, hogy elérjék céljaikat. A támadók nyilvánosan elérhető forrásokból, például Twitteren, LinkedInen és vállalati webhelyeken gyűjtenek információkat.

Mi történik a kibertámadás felmérési szakaszában?

Az felmérési szakasz A támadók minden rendelkezésre álló eszközt felhasználnak, hogy megtalálják azokat a technikai, eljárási vagy fizikai sebezhetőségeket, amelyeket megkísérelhetnek kihasználni. Olyan nyílt forráskódú információkat fognak használni, mint a LinkedIn és a Facebook, a domain névkezelési/keresési szolgáltatásokat és a közösségi médiát.

Ajánlott:

Melyek a számítógépes rendszerek első és második generációjának fő kimeneti eszközei?

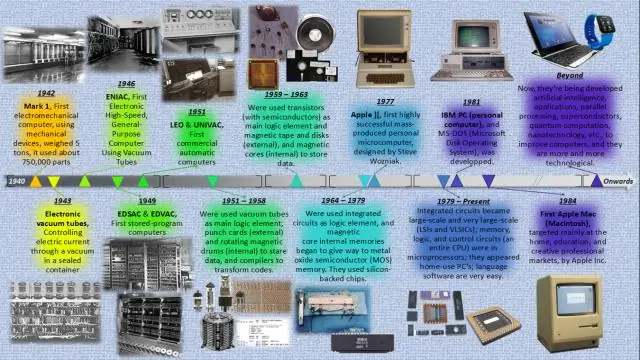

Az első generáció (1940–1956) vákuumcsöveket, a harmadik generáció (1964–1971) integrált áramköröket (de nem mikroprocesszorokat) használt. A második generációs nagyszámítógépek lyukkártyákat használtak a bemenethez és a kimenethez, valamint 9 sávos, 1/2 hüvelykes mágneses szalagos meghajtókat a tömegtárolókhoz, valamint vonalnyomtatókat a nyomtatott kimenetekhez

Hány kibertámadás történik naponta?

A kiberbűnözéssel kapcsolatos tények és statisztikák szerint 2016 óta naponta több mint 4000 ransomware támadás történik. Ez 300%-os növekedés 2015-höz képest, amikor kevesebb mint 1000 ilyen típusú támadást regisztráltak naponta

Melyek a Scrum módszertan fázisai?

A Scrum folyamatnak általában három fáziscsoportja van: játék előtti, játék és utójáték. Mindegyiknek sokféle feladatsora van, amelyeket el kell végezni. Ez a három fázis kissé eltér a többi projektmenedzsment módszertől

Melyek az eseményreakció fázisai?

Eseményreagálási fázisok. Az incidensre adott válasz jellemzően hat fázisra oszlik; előkészítés, azonosítás, visszaszorítás, felszámolás, helyreállítás és tanulságok

Melyek a kiberbiztonsági fenyegetés behatolási fázisai?

A kiberbiztonsági behatolásnak különböző szakaszai vannak: Felderítés. Behatolás és felsorolás. Malware beszúrása és oldalirányú mozgás