Tartalomjegyzék:

- Szerző Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:48.

- Utoljára módosítva 2025-01-22 17:27.

Kimenő statikus NAT-szabály létrehozása:

- Lépjen a következőhöz: Policy & Objects > Objects > IP Pools.

- Kattints a " Teremt Új” gombra.

- Név = bármi, amit akarsz, valami leíró.

- Megjegyzések = Nem kötelező.

- Típus = Válassza az „Egy az egyhez” lehetőséget

- Külső IP-tartomány = Csak egy nyilvános IP-címet adjon meg.

- ARP Reply = Törölje a jelölést (alapértelmezés szerint bejelölve)

Itt hogyan lehet NAT-ot létrehozni a FortiGate-ben?

Ebben a példában a WAN 1 interfészét használjuk FortiGate az egység csatlakozik az internethez, a belső interfész pedig a DMZ hálózathoz.

Erősítse meg a statikus NAT konfigurációt

- Lépjen a Tűzfalobjektumok > Virtuális IP > Virtuális IP menüpontra.

- Válassza az Új létrehozása lehetőséget.

- Hajtsa végre a következőket, és válassza az OK lehetőséget.

Az is felmerülhet, hogy mi az a VIP a FortiGate-ben? Virtuális IP-k. Egy adott IP-cím egy másik meghatározott IP-címhez való hozzárendelését általában cél NAT-nak nevezik. Ha a központi NAT-táblát nem használja, FortiOS ezt nevezi a Virtuális IP Cím, néha a VIP.

A fentieken kívül hogyan állíthatok be statikus kimenő Nat-ot?

Statikus port beállítása hibrid kimenő NAT használatával

- Keresse meg a Tűzfal > NAT elemet a Kimenő lapon.

- Válassza a Hibrid kimenő NAT lehetőséget.

- Kattintson a Mentés gombra.

- A felfelé mutató nyíllal kattintson a Hozzáadás gombra, ha egy szabályt szeretne hozzáadni a lista tetejére.

- Állítsa az interfészt WAN-ra.

- Állítsa be a protokollt, hogy megfeleljen a kívánt forgalomnak (pl. UDP)

Mi az a DMZ a FortiGate tűzfalban?

DMZ . DMZ (a kifejezésről kapta a nevét demilitarizált zóna ”) egy interfész a FortiGate olyan egység, amely a külső felhasználók számára biztonságos hozzáférést biztosít a belső hálózat egy védett alhálózatához anélkül, hogy hozzáférést biztosítana a hálózat más részeihez.

Ajánlott:

Hogyan hozhat létre mozgást a Flash 8-ban?

A mozgó tween létrehozásához kattintson a jobb gombbal az idővonalra, és válassza a „MotionTween létrehozása” lehetőséget, vagy egyszerűen válassza a menüsor Beszúrás → Motion Tween parancsát. MEGJEGYZÉS: Ahhoz, hogy a Flash létrehozza a kettőt, előfordulhat, hogy az objektumot aszimbólummá kell alakítania

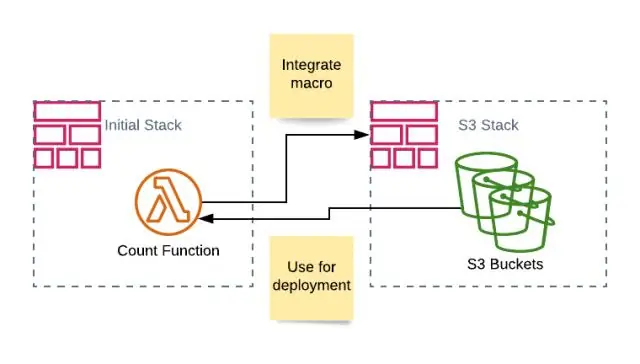

Hogyan hozhat létre veremet a CloudFormationben?

Lépjen az AWS-konzolra, és válassza ki a CloudFormation szolgáltatást az AWS-konzol irányítópultjáról. Adja meg a verem nevét, és csatoljon egy sablont. A sablonban meghatározott bemeneti paraméterek alapján a CloudFormation kéri a bemeneti paramétereket. A CloudFormation veremhez címkét is csatolhat

Hogyan hozhat létre tábla értékű paramétert az SQL Serverben?

A táblázatértékes paraméterek használatához kövesse az alábbi lépéseket: Hozzon létre egy táblázattípust, és határozza meg a tábla szerkezetét. Deklaráljon egy tárolt eljárást, amely tábla típusú paraméterrel rendelkezik. Deklaráljon egy táblázattípus-változót, és hivatkozzon a táblázat típusára. Használja az INSERT utasítást, és foglalja le a változót

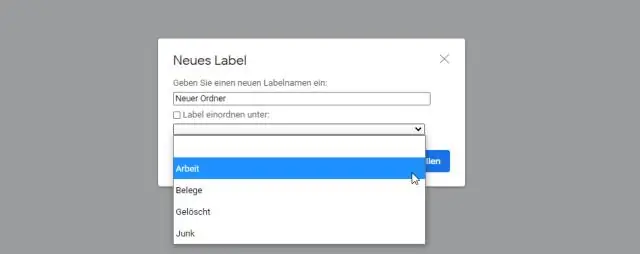

Hogyan hozhat létre e-mail szálat a Gmailben?

Hogyan lehet bekapcsolni (engedélyezni) a szálas beszélgetéseket a Gmailben? Nyissa meg a Gmailt. Kattintson a fogaskerékre a jobb felső sarokban, majd válassza a Beállítások lehetőséget. Görgessen le a Beszélgetés nézet részhez (maradjon az „Általános” lapon). Válassza a Beszélgetés nézet bekapcsolását. Kattintson a Módosítások mentése gombra az oldal alján

Hogyan hozhat létre függő lépcsőzetes legördülő listát?

Ugyanabban vagy egy másik táblázatban jelöljön ki egy vagy több cellát, amelyben meg szeretné jeleníteni az elsődleges legördülő listát. Lépjen az Adatok fülre, kattintson az Adatellenőrzés elemre, és állítson be egy legördülő listát egy elnevezett tartomány alapján a szokásos módon úgy, hogy az Engedélyezés alatt válassza a Lista lehetőséget, és írja be a tartomány nevét a Forrás mezőbe