Tartalomjegyzék:

- Szerző Lynn Donovan [email protected].

- Public 2024-01-18 08:25.

- Utoljára módosítva 2025-06-01 05:08.

Nulla bizalom megvalósítás

- Használja a mikroszegmentációt.

- Az egyik ilyen zónához hozzáféréssel rendelkező személy vagy program külön engedély nélkül nem férhet hozzá a többi zónához sem. Multi-Factor Authentication (MFA) használata

- Megvalósítani A legkisebb kiváltság elve (PoLP)

- Érvényesítse az összes végponti eszközt.

Hasonlóan feltehetjük a kérdést, hogyan lehet elérni a nulla bizalmat?

Íme az a négy alapelv, amelyet vállalatának - és különösen informatikai szervezetének - el kell fogadnia:

- A fenyegetések belülről és kívülről is jönnek. Talán ez a legnagyobb változás a gondolkodásban.

- Használjon mikroszegmentálást.

- Legkevésbé kiváltságos hozzáférés.

- Soha ne bízz, mindig ellenőrizd.

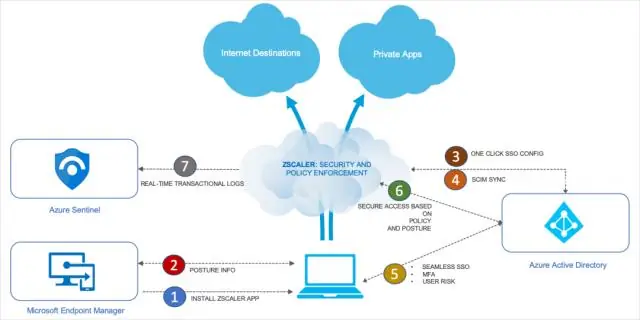

Másodszor, mi az a Zero Trust Network? Zero Trust Építészet, más néven Zero Trust Network vagy egyszerűen Zero Trust , olyan biztonsági koncepciókra és fenyegetési modellre utal, amely már nem feltételezi, hogy a biztonsági övezeten belül működő szereplők, rendszerek vagy szolgáltatások automatikusan megbíznak, és ehelyett mindent és mindent ellenőrizniük kell.

Továbbá, miért kell a modern szervezeteknek megfontolni a nulla bizalmi biztonsági megközelítés bevezetését?

Zero Trust segít megragadni a felhő előnyeit anélkül, hogy felfedné szervezet további kockázatra. Például titkosításkor van felhőkörnyezetekben használva a támadók gyakran kulcshozzáférésen keresztül támadják meg a titkosított adatokat, nem pedig a titkosítás megszakításával, és így a kulcskezeléssel van kiemelt fontosságú.

Ki alkotta meg a nulla bizalom kifejezést?

Az kifejezést ' nulla bizalom ' volt megalkotta a Forrester Research Inc. elemzője 2010-ben, amikor a modell a koncepció először mutatták be. Néhány évvel később a Google bejelentette, hogy végrehajtották nulla bizalom hálózatuk biztonságát, ami a technológiai közösségben növekvő érdeklődéshez vezetett.

Ajánlott:

Hogyan valósítja meg a típusos előre keresést?

A headahead keresés a szöveg fokozatos keresésére és szűrésére szolgáló módszer. A typeahead megvalósítása. js Nyissa meg a keresőmezőt tartalmazó sablont. Csomagolja be a beviteli mezőt egy tárolóba az id=”remote” karakterlánccal. Adja meg a beviteli mezőnek a typeahead osztályt. Adja hozzá a következő szkriptet a sablonhoz:

Hogyan valósítja meg a GitLabot?

GitLab telepítés Telepítse és konfigurálja a szükséges függőségeket. Adja hozzá a GitLab csomagtárat, és telepítse a csomagot. Keresse meg a gazdagép nevét és jelentkezzen be. Adja meg kommunikációs beállításait. Telepítse és konfigurálja a szükséges függőségeket. Adja hozzá a GitLab csomagtárat, és telepítse a csomagot

Hogyan valósítja meg az auth0-t?

Könnyű megvalósítani az egyszeri bejelentkezést az egyéni alkalmazásokban A felügyeleti irányítópulton kattintson az Alkalmazások / API-k lehetőségre. Kattintson arra az alkalmazásra, amelynél engedélyezni szeretné az egyszeri bejelentkezést. A Beállítások lapon görgessen lefelé, amíg meg nem jelenik az Auth0 használata az IdP egyszeri bejelentkezéshez kapcsoló helyett

Hogyan valósítja meg a Python a Dijkstra algoritmust?

Dijkstra algoritmus implementálása Pythonban Minden meg nem látogatott csúcs közül válassza ki a legkisebb távolságú csúcsot, és keresse fel. Frissítse a meglátogatott csúcsok minden szomszédos csúcsának távolságát, amelyek aktuális távolsága nagyobb, mint az összege és a közöttük lévő él súlya. Ismételje meg az 1. és 2. lépést, amíg az összes csúcsot meg nem látogatja

Hogyan valósítja meg a Scim-et?

A SCIM megvalósításának kulcsfontosságú eleme egy RESTful API felépítése, amelyet a OneLogin SCIM-kiépítés meghívhat a felhasználók számára az alkalmazáshoz. 2. lépés: RESTful SCIM API-k megvalósítása az alkalmazáshoz Get User a userName szűrővel. Felhasználó létrehozása. Felhasználó lekérése azonosító alapján. Felhasználó frissítése. Get Groups. Csoport létrehozása. Patch csoport. Felhasználó törlése