Tartalomjegyzék:

- Szerző Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:48.

- Utoljára módosítva 2025-01-22 17:26.

Az virtualizáció réteg be van illesztve az operációs rendszerbe, hogy particionálja a hardver erőforrásokat több virtuális gép számára, hogy több virtuális környezetben futtassák alkalmazásaikat. Nak nek végrehajtani OS-szintű virtualizáció , az izolált végrehajtási környezeteket (VM-eket) egyetlen operációs rendszer kernel alapján kell létrehozni.

Hasonlóképpen, hogyan valósul meg a virtualizáció egy szervezetben?

Olvassa tovább ezt a cikket

- Építse fel virtuális környezetét.

- Konfigurálja a virtuális környezetet.

- Biztosítsa virtuális környezetét.

- Népszerűsítse virtuális környezetét.

- Figyelje virtuális környezetét.

- Karbantartsa virtuális környezetét.

- Készítsen biztonsági másolatot a virtuális környezetéről.

- Hibaelhárítás a virtuális környezetében.

Ezenkívül mi a 3 virtualizációs típus? Vannak három virtuális szerverek létrehozásának módjai: teljes virtualizáció , para- virtualizáció és OS-szintű virtualizáció . Mindegyikben van néhány közös vonás.

Ezek alapján hogyan valósul meg a virtualizáció?

Virtualizáció olyan illúziót kelt, amikor az operációs rendszer elkezdi azt hinni, hogy a számítógépes rendszer különféle hardverelemeit használja vagy használja. Virtualizáció van elért olyan szoftver használatával, amely olyan virtuális környezetet hoz létre, amely valódinak tűnik, de nem az.

Mi a virtualizáció fogalma?

A számítástechnikában, virtualizáció valami virtuális (nem pedig tényleges) verziójának létrehozására utal, beleértve a virtuális számítógépes hardverplatformokat, tárolóeszközöket és számítógépes hálózati erőforrásokat.

Ajánlott:

Hogyan valósul meg a digitális aláírás?

A digitális aláírás létrehozásához az aláíró szoftver – például egy e-mail program – létrehozza az aláírandó elektronikus adatok egyirányú kivonatát. Ezután a titkos kulcsot használják a hash titkosításához. A titkosított hash – más információkkal, például a kivonatoló algoritmussal együtt – a digitális aláírás

Hogyan valósul meg a WebSockets?

A webSocketeket a következőképpen valósítják meg: Az ügyfél HTTP kérést küld a szervernek a kérés "upgrade" fejlécével. Ha a szerver beleegyezik a frissítésbe, akkor a kliens és a szerver kicserél bizonyos biztonsági hitelesítő adatokat, és a meglévő TCP-foglalat protokollja HTTP-ről webSocketre vált

Milyen hatással van a virtualizáció a biztonságra?

A VIRTUALIZÁCIÓBAN SZÁRMAZÓ BIZTONSÁGI ELŐNYÖK A virtualizált környezetekben használt központi tárhely megakadályozza a fontos adatok elvesztését, ha egy eszközt elveszítenek, ellopnak vagy feltörnek. Ha a virtuális gépek és alkalmazások megfelelően elkülönítve vannak, egy operációs rendszeren csak egy alkalmazást érint a támadás

Ingyenes a Red Hat virtualizáció?

Próbálja ki a Red Hat Virtualization szolgáltatást 60 napig ingyenesen. A Red Hat Virtualization lehetővé teszi a szerver és az asztali munkaterhelések virtualizálását. Ha szervezete készen áll a kritikus fontosságú alkalmazások biztonságos és magabiztos virtualizálására, miközben páratlan teljesítményre és méretezhetőségre tesz szert, próbálja ki még ma a Red Hat virtualizációt

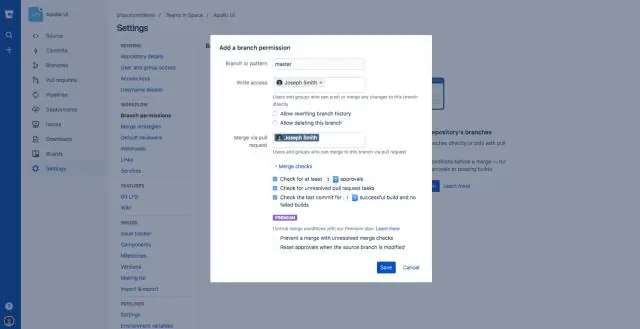

Hogyan valósul meg a szerep alapú hozzáférés-vezérlés?

A szerepkör alapú hozzáférés-vezérlés átveszi a vállalat egyes szerepköreihez tartozó jogosultságokat, és közvetlenül leképezi azokat az informatikai erőforrások elérésére használt rendszerekre. Megfelelően megvalósítva lehetővé teszi a felhasználók számára, hogy olyan tevékenységeket hajtsanak végre – és csak azokat a tevékenységeket –, amelyeket a szerepük enged