Tartalomjegyzék:

- Szerző Lynn Donovan [email protected].

- Public 2023-12-15 23:48.

- Utoljára módosítva 2025-06-01 05:08.

7 Adatbázis-biztonsági bevált gyakorlatok

- Biztosítsa a fizikai adatbázis biztonság .

- Használja a webalkalmazást és adatbázis tűzfalak.

- Keményítsd meg adatbázis a lehető legteljesebb mértékben.

- Titkosítsa adatait.

- Minimalizálja értékét adatbázisok .

- Kezelése adatbázis szorosan hozzáférni.

- Audit és monitorozás adatbázis tevékenység.

Tudja azt is, mit használnak az adatbázis biztonságára?

Alapvetően, adatbázis biztonság bármilyen formája használt biztonság megvédeni adatbázisok és a bennük lévő információk kompromisszumból származnak. Példák a tárolt adatok védelmére: Szoftver - szoftver használt annak biztosítása érdekében, hogy az emberek ne férhessenek hozzá a adatbázis vírusok, hackelés vagy bármilyen hasonló folyamat révén.

Másodszor, mi az az 5 kulcsfontosságú lépés, amely segít az adatbázis biztonságának biztosításában? Íme öt dolog, amit megtehet, hogy cége és ügyfelei adatai biztonságban legyenek.

- Legyen biztonságos jelszavad. A Föld legkifinomultabb rendszerei nem tudnak védekezni a rossz jelszó ellen.

- Titkosítsa adatbázisát.

- Ne mutasd meg az embereknek a hátsó ajtót.

- Szegmentálja az adatbázist.

- Figyelje és auditálja az adatbázist.

Tudja azt is, mi az adatbázis szintű biztonság?

Adatbázis biztonság utal azokra a különféle intézkedésekre, amelyeket a szervezetek annak biztosítására tesznek adatbázisok védettek a belső és külső fenyegetésekkel szemben. Adatbázis biztonság magában foglalja a védelmét adatbázis magát, a benne lévő adatokat, annak adatbázis felügyeleti rendszert és az azt elérő különféle alkalmazásokat.

Milyen 2 típusú biztonságot alkalmaznak egy adatbázisra?

Az információbiztonság-ellenőrzés számos rétege és típusa megfelelő az adatbázisokhoz, beleértve:

- Hozzáférés-szabályozás.

- Auditálás.

- Hitelesítés.

- Titkosítás.

- Integritás vezérlők.

- Biztonsági mentések.

- Alkalmazásbiztonság.

- Adatbázis biztonság statisztikai módszert alkalmazva.

Ajánlott:

Miért kevésbé hatékony egy lapos adatbázis, mint egy relációs adatbázis?

Egyetlen síkfájlos táblázat korlátozott mennyiségű adat rögzítéséhez hasznos. De egy nagy, síkfájlos adatbázis nem lehet hatékony, mivel több helyet és memóriát foglal el, mint egy relációs adatbázis. Ezenkívül új adatokat kell hozzáadni minden alkalommal, amikor új rekordot ad meg, míg a relációs adatbázisoknál nem

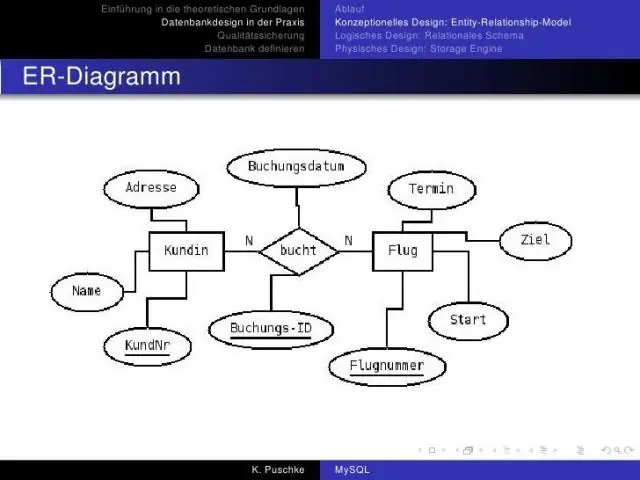

Mi a logikai adatbázis-tervezés és a fizikai adatbázis-tervezés?

A logikai adatbázis-modellezés magában foglalja; ERD, üzleti folyamat diagramok és felhasználói visszajelzések dokumentációja; mivel a fizikai adatbázis-modellezés magában foglalja; szerver modell diagram, adatbázis tervezési dokumentáció és felhasználói visszajelzések dokumentációja

Mik a Hipaa minimális követelményei?

A HIPAA minimálisan szükséges szabványa értelmében a HIPAA hatálya alá tartozó entitásoknak ésszerű erőfeszítéseket kell tenniük annak biztosítására, hogy a PHI-hez való hozzáférés az adott felhasználás, közzététel vagy kérés tervezett céljának eléréséhez szükséges minimális információra korlátozódjon

Mik a teljesítményteszt követelményei?

A teljesítményteszt alapvető előfeltételei közé tartozik a tesztelt alkalmazás megértése, a teljesítménykövetelmények, például a válaszidő, a normál és csúcsterhelés, a gyakori forgalmi minták és a várható vagy szükséges üzemidő meghatározása

Mik az IoT követelményei?

Minden IoT biztonsági megoldással szemben támasztott legfontosabb követelmények a következők: Eszköz- és adatbiztonság, beleértve az eszközök hitelesítését, valamint az adatok bizalmasságát és integritását. Biztonsági műveletek megvalósítása és futtatása IoT-méretekben. Megfelelőségi követelmények és kérések teljesítése. A használati esetnek megfelelő teljesítménykövetelmények teljesítése