A HTTP-engedélyezési kérés fejléce tartalmazza a felhasználói ügynök hitelesítéséhez szükséges hitelesítő adatokat, általában, de nem feltétlenül, miután a szerver 401-es jogosulatlan állapottal és a WWW-Authenticate fejléccel válaszolt. Utoljára módosítva: 2025-06-01 05:06

Úgy tűnik azonban, hogy a legtöbben inkább hat, mint három tulajdonságra támaszkodnak az emberi nyelvek: elmozdulás, önkény, termelékenység, diszkrétség, kettősség és kulturális átadás. Az elmozdulás azt jelenti, hogy egy nyelv a jelentől eltérő időkre és helyekre is utalhat. Utoljára módosítva: 2025-01-22 17:01

Az Excel MAX függvény a legnagyobb értéket adja vissza a megadott számértékkészletből. A függvény szintaxisa: MAX(szám1, [szám2],) ahol a szám argumentumok egy vagy több numerikus érték (vagy numerikus értékek tömbje), amelyeknek a legnagyobb értékét szeretné visszaadni. Utoljára módosítva: 2025-06-01 05:06

Az alábbiakban 23 szabályt talál az SQL gyorsabb és hatékonyabb kötegelt adattörlése és frissítése érdekében. Használja az SQL szerver automatikus particionálását. A skaláris függvények konvertálása táblázatos értékű függvényekké. UPDATE helyett használja a CASE-t. Csökkentse a beágyazott nézeteket a késések csökkentése érdekében. Az adatok előbeállítása. Használj temp táblázatokat. Kerülje a kód újrafelhasználását. Utoljára módosítva: 2025-01-22 17:01

Az NCSC úgy határozza meg a kiberincidenst, mint a rendszer biztonsági politikájának megsértését annak érdekében, hogy befolyásolja annak integritását vagy elérhetőségét, és/vagy a rendszerhez vagy rendszerekhez való jogosulatlan hozzáférést vagy hozzáférési kísérletet; összhangban a számítógépes visszaélésről szóló törvénnyel (1990). Utoljára módosítva: 2025-06-01 05:06

A szillogisztikus logikában 256 lehetséges módja van a kategorikus szillogizmusok felépítésének az A, E, I és O állításformák használatával az oppozíció négyzetében. A 256-ból csak 24 érvényes nyomtatvány. A 24 érvényes nyomtatványból 15 feltétel nélkül, 9 pedig feltételesen érvényes. Utoljára módosítva: 2025-01-22 17:01

Fürt létrehozása: Az oldalsávon kattintson a Fürtök gombra. A Fürtök oldalon kattintson a Fürt létrehozása elemre. A Fürt létrehozása oldalon adja meg a fürt nevét Quickstart, és válassza ki a 6.3-at (Scala 2.11, Spark 2.4. 4) a Databricks Runtime Version legördülő menüben. Kattintson a Klaszter létrehozása elemre. Utoljára módosítva: 2025-01-22 17:01

Fejlesztő: Red Hat. Utoljára módosítva: 2025-01-22 17:01

Előfeltétel – Adaptív biztonsági eszköz (ASA), Hálózati címfordítás (NAT), Statikus NAT (ASA-n) A hálózati címfordítás a privát IP-címek nyilvános IP-címekké történő fordítására szolgál az internet elérése közben. A NAT általában routeren vagy tűzfalon működik. Utoljára módosítva: 2025-06-01 05:06

Legjobb válasz: Megteheti, de nem a legjobb ötlet. Az iPad Li-Ion akkumulátorral rendelkezik, amely akkor rendelkezik a legjobban, ha rendszeresen részlegesen lemerül és újratölt. A lényeg: hagyja bedugva, de legalább hetente egyszer húzza ki, és futtassa le 50%-ra, majd hagyja újra tölteni. Utoljára módosítva: 2025-06-01 05:06

Ki érvényesíti a PCI DSS követelményeit? Bár a PCI DSS követelményeit a PCI Security StandardsCouncil (SSC) nevű ipari szabványügyi testület fejleszti és tartja karban, a szabványokat az öt fizetőkártya márka érvényesíti: Visa, MasterCard, American Express, JCB International ésDiscover. Utoljára módosítva: 2025-01-22 17:01

Amfitrit egy kisebb görög istennő, egyike azoknak, akik a tengereket uralták. Egy gyönyörű istennő, Nereusnak, egy kisebb tengeri istennek és Dorisnak, a tengeri istennek a lánya volt. Utoljára módosítva: 2025-01-22 17:01

Az összes szál elpusztul a hívásból a futási metódusra való visszatéréskor, vagy a futtatási metóduson túlmutató kivétel dobásával. A szálak a következő helyzetekben halnak meg: Amikor az általa futtatott metódus befejeződik (vagy dob) Amikor a folyamat leáll. Amikor a számítógépet kikapcsolják vagy alaphelyzetbe állítják. Utoljára módosítva: 2025-01-22 17:01

Konfigurálja a vezeték nélküli beállításokat: Helyezze a Brother készüléket a WPS vagy AOSS™ hozzáférési pont/router hatókörébe. Győződjön meg arról, hogy a tápkábel csatlakoztatva van. Kapcsolja be a készüléket, és várja meg, amíg a készülék Üzemkész állapotba kerül. Tartsa lenyomva néhány másodpercig a WPS vagy az AOSS™ gombot a WLAN hozzáférési ponton/routeren. Utoljára módosítva: 2025-01-22 17:01

Teljes munkaidős munkával és egyéb kötelezettségvállalásokkal a 80 órás tanulás befektetése általában két hónapot vesz igénybe. Ha teljesen új az AWS-ben, körülbelül 120 órát vagy három hónapot javasolunk a felkészüléshez. Kezdje az alapokkal, majd lépjen a „Solutions Architect – Associate Learning Path” részre. Utoljára módosítva: 2025-06-01 05:06

A láthatóság időtúllépése az az időtartam vagy időtartam, amelyet a sorelemhez ad meg, amelyet a fogyasztó lekérésekor és feldolgozásakor rejtett a sor és a többi fogyasztó elől. A fő cél annak elkerülése, hogy több fogyasztó (vagy ugyanaz a fogyasztó) ismételten fogyasszon ugyanazt a terméket. Utoljára módosítva: 2025-01-22 17:01

A kommunikációs stratégiák típusai A kommunikációs stratégiák lehetnek verbálisak, nonverbálisak vagy vizuálisak. Az összes stratégia integrálása lehetővé teszi, hogy a legnagyobb sikert láthassa. Utoljára módosítva: 2025-06-01 05:06

A Nighthawk X6 (R8000), akárcsak az eredeti Nighthawk (R7000), hihetetlenül stílusos egy Wi-Fi routerhez. Beépített modem nélküli routerként az R8000 egy WAN és négy LAN Ethernet porttal, valamint egy USB 3.0 és egy USB 2.0 porttal rendelkezik külső tárolók vagy flash meghajtók hozzáadásához. Utoljára módosítva: 2025-01-22 17:01

1. lépés: Szerezzen be egy SSL-tanúsítványt. Ha SSL-t szeretne használni, és HTTPS-en keresztül szeretné kiszolgálni Spring Boot alkalmazását, tanúsítványt kell szereznie. 2. lépés: Engedélyezze a HTTPS-t a Spring Boot rendszerben. A Spring Boot beágyazott Tomcat tárolójában alapértelmezés szerint engedélyezve van a HTTP a 8080-as porton. 3. lépés: HTTP átirányítása HTTPS-re (opcionális). Utoljára módosítva: 2025-01-22 17:01

A Java-ban az accessorokat használják a privát mező értékének lekérésére, a mutátorokat pedig a privát mező értékének beállítására. Ha a változókat privátként deklaráltuk, akkor nem lennének mindenki számára elérhetők, ezért getter és setter metódusokat kell használnunk. Utoljára módosítva: 2025-01-22 17:01

A tantál-pentoxid színtelen szilárd anyag, amely reakcióba lép oxidálószerekkel, és robbanást és tüzet okozhat. Az expozícióból eredő mérgezési esetekről nem számoltak be, de a tantál mérsékelten mérgező, és ha a feldolgozás vágást, olvasztást vagy őrlést foglal magában, nagy koncentrációjú füst vagy por kerülhet a levegőbe. Utoljára módosítva: 2025-01-22 17:01

Munkafolyamat: Az üzleti folyamatok megjelenítése, tervezése, összeállítása, automatizálása és üzembe helyezése lépések sorozataként. Felügyelt csatlakozási szoftverek: Logikai alkalmazásainak hozzáférésre van szükségük adatokhoz, szolgáltatásokhoz és rendszerekhez. Lásd: Csatlakozók az Azure Logic Apps számára. Utoljára módosítva: 2025-01-22 17:01

Az Srttrail. txt BSOD hibát a számítógépre telepített sérült szoftver okozhatja. Ezenkívül hardverproblémákkal is összefügghet, mint például az inkompatibilis hardvermegvalósítás vagy a tápegység túlterhelése. Utoljára módosítva: 2025-06-01 05:06

Győződjön meg arról, hogy a fejhallgató KI van kapcsolva (ha megérinti a bekapcsológombot, a LED-nek nem szabad kigyulladnia). Tartsa lenyomva a bekapcsológombot, amíg a LED jelzőfény piros-fehér-piros-fehér villogni nem kezd. A telefon Bluetooth-beállításaiban érintse meg az „MA650Wireless” / „MA750 Wireless” / „MA390Wireless” elemet a fejhallgató csatlakoztatásához. Utoljára módosítva: 2025-01-22 17:01

A gyenge entitástípusok részleges kulcsokkal rendelkeznek. Megjegyzés – A gyenge entitásnak mindig teljes a részvétele, de az erős entitásnak nincs teljes részvétele. A gyenge entitás az erős entitástól függ, hogy biztosítsa a gyenge entitás létezését. Az erős entitáshoz hasonlóan a gyengeségnek sincs elsődleges kulcsa, hanem részleges megkülönböztető kulcsa van. Utoljára módosítva: 2025-01-22 17:01

9 válasz. Nem számít, hogyan nézed, egy anime egy rajzfilm. A fő különbség az, hogy Nyugaton egy animét japán rajzfilmstílusnak tekintenek. Sok angol nyelvű szótár az animét „a mozgókép-animáció japán stílusaként” vagy „Japánban kifejlesztett animációs stílusként” határozza meg. Utoljára módosítva: 2025-01-22 17:01

Állítsa be saját egyéni SAML-alkalmazását. Az egyszeri bejelentkezés (SSO) lehetővé teszi a felhasználók számára, hogy a kezelt Google-fiókjuk hitelesítő adataival bejelentkezzenek az összes vállalati felhőalkalmazásba. A Google előre integrált SSO-t kínál több mint 200 népszerű felhőalkalmazással. Utoljára módosítva: 2025-01-22 17:01

2018-tól az online vásárlók jó minőségű pamut pólókat vásárolhatnak „I AcceptBitcoin” felirattal az Amazon.com Inc.-en (NASDAQ: AMZN), de továbbra sem fizethetnek tényleges bitcoinnal az ingért. Utoljára módosítva: 2025-01-22 17:01

A térképek olyan asszociatív tárolók, amelyek egy kulcsérték és egy leképezett érték kombinációjából kialakított elemeket tárolnak, meghatározott sorrendet követve. A térképen a kulcsértékek általában az elemek rendezésére és egyedi azonosítására szolgálnak, míg a leképezett értékek tárolják a kulcshoz társított tartalmat. Utoljára módosítva: 2025-06-01 05:06

A Kwikset a Stanley Black & Decker Hardware and Home Improvement Group része, amely a Weiser és a Baldwin zárkészlet-gyártók tulajdonosa is. A Kwikset zárak mostanra számos Weiser funkciót tartalmaznak, a Weiser zárak pedig a Kwikset „SmartKey” újrakulcsozható zártechnológiáját és a Kwikset kulcshornyokat használják. Utoljára módosítva: 2025-01-22 17:01

Névjegy blokkolásának feloldása a Gmailben Nyissa meg a Gmail beállításait (a fogaskerék ikonra kattintva). Kattintson a Szűrők és blokkolt címek fülre. Görgessen le a képernyő aljára, és megjelenik a blokkolt címek listája. Görgesse a listát, hogy megkeresse a feloldani kívánt névjegyet, majd kattintson a Blokkolás feloldása hivatkozásra. Utoljára módosítva: 2025-01-22 17:01

Mi az alsó és felső kerítés? Az alsó kerítés az adatok „alsó határa”, a felső kerítés pedig a „felső határ”, és minden olyan adat, amely ezen a meghatározott határokon kívül esik, kiugró értéknek tekinthető. LF = Q1 - 1,5 * IQR. Utoljára módosítva: 2025-06-01 05:06

Hogyan: Az Agresszív mód letiltása a bejövő kapcsolatokhoz a Cisco ASA (ASDM) rendszeren 1. lépés: Jelentkezzen be az ASDM-be. 2. lépés: Böngésszen a Konfiguráció elemhez. 3. lépés: Tallózzon a Remote Access VPN-hez. 4. lépés: A Hálózati (kliens) hozzáférés alatt keresse meg a Speciális > IKE paraméterek menüpontot. Utoljára módosítva: 2025-01-22 17:01

A regisztrált egészségügyi információs technikus (RHIT) vizsga 3,5 órás, 150 feleletválasztós kérdésből (130 pontozott / 20 előteszt). Utoljára módosítva: 2025-01-22 17:01

A vezérlőrelé egy elektromos alkatrész, amely kinyit vagy zár egy kapcsolót, hogy az áram áthaladjon egy vezető tekercsen, miközben a tekercs nem érintkezik közvetlenül a kapcsolóval. A vezérlőrelék olyan elektromágneses eszközök, amelyek jellemzően a tápáramköröket vezérlik. Utoljára módosítva: 2025-01-22 17:01

A hirdetések blokkolása a Spotify DesktopApplication-ben: Nyissa meg a StopAd „Beállítások” menüpontját (kattintson a „Beállítások” elemre a StopAdmain ablak bal alsó sarkában) Kattintson az „Alkalmazások” gombra. Kattintson az „Alkalmazás keresése” elemre, lépjen be a Spotifyba. Jelölje be – kattintson a „Hozzáadás a szűréshez” gombra. Utoljára módosítva: 2025-06-01 05:06

A statikusan beírt nyelv azt jelenti, hogy az összes változó típusa ismert vagy kikövetkeztethető a fordításkor. A számítógépes programozásban a programozási nyelveket a köznyelvben gyakran erősen típusosnak vagy gyengén típusosnak (lazán típusosnak) sorolják. Példa a lazán tipizált nyelvre a Perl. Utoljára módosítva: 2025-01-22 17:01

Általában ajánlott egy olyan index létrehozása, amely az idegen kulcs oszlop(ok)ra vezet, hogy ne csak az elsődleges és az idegen kulcsok összekapcsolását támogassa, hanem a frissítéseket és törléseket is. Utoljára módosítva: 2025-01-22 17:01

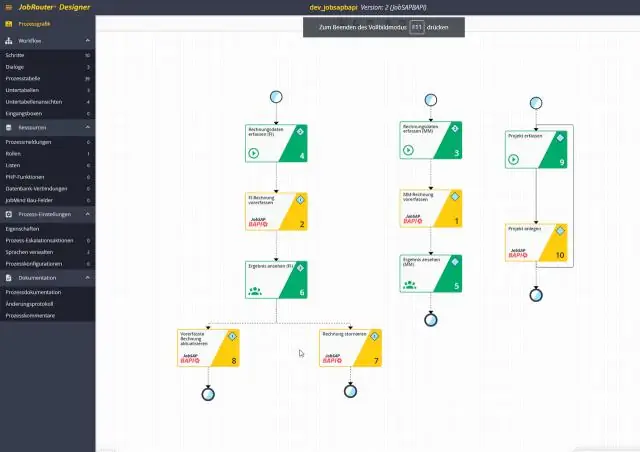

2. módszer a BAPI megkeresésére az SAP SD-ben Egy adott tranzakcióhoz használt BAPI is megtalálható. Indítsa el a tranzakciót (például VA02), lépjen a „Menüsor” -> Környezet -> Állapot menüpontra, és lépjen a Programba. Utoljára módosítva: 2025-06-01 05:06

Nyisson meg egy inkognitólapot (böngészés privát módon) A Chrome alkalmazásban koppintson a Menü gombra (az elülső TouchKeys sávon), majd koppintson az Új inkognitólapra. Amikor inkognitómódban böngészik, a böngészési előzmények, a cookie-k és a gyorsítótár automatikusan törlődnek, miután bezárta az összes inkognitólapot. Utoljára módosítva: 2025-01-22 17:01