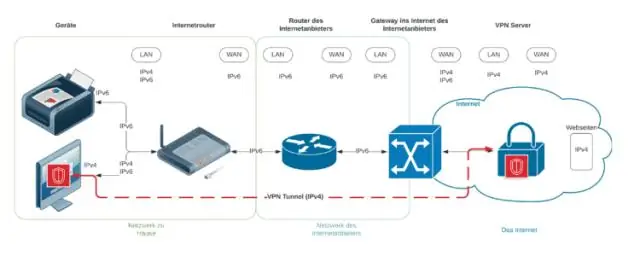

Az IPv6-nak nincs alhálózati maszkja, ehelyett Prefix Length-nek nevezi, amelyet gyakran „Prefix”-re rövidítenek. Az előtag hossza és a CIDR maszkolás hasonlóan működik; Az előtag hossza azt jelzi, hogy a cím hány bitje határozza meg azt a hálózatot, amelyben létezik. Az A /64 egy szabványos méretű IPv6-alhálózat, az IETF meghatározása szerint. Utoljára módosítva: 2025-06-01 05:06

A 12" x 18" méret a rögzített nyomatok és poszterek általános mérete, különösen a művészet és a design területén. Ezt az iparági szabvány méretet "Tabloid-Extra"-nak is nevezik. Utoljára módosítva: 2025-01-22 17:01

Használt nyelvek: Java. Utoljára módosítva: 2025-01-22 17:01

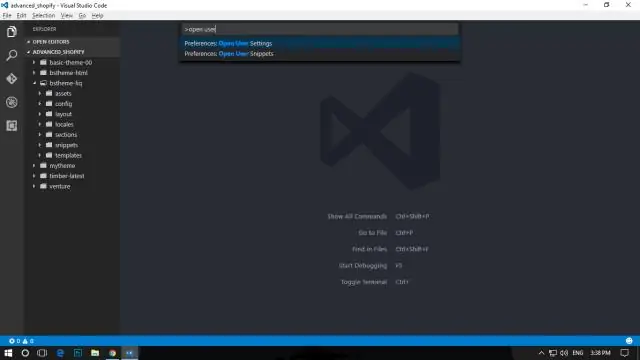

Miután beállította az indítási konfigurációt, indítsa el a hibakeresési munkamenetet az F5 billentyűvel. Alternatív megoldásként futtathatja a konfigurációt a Parancspalettán keresztül (Ctrl+Shift+P), a Debug szűrésével: Válassza ki és indítsa el a hibakeresést, vagy írja be a „debug” parancsot, és válassza ki a hibakeresni kívánt konfigurációt. Utoljára módosítva: 2025-01-22 17:01

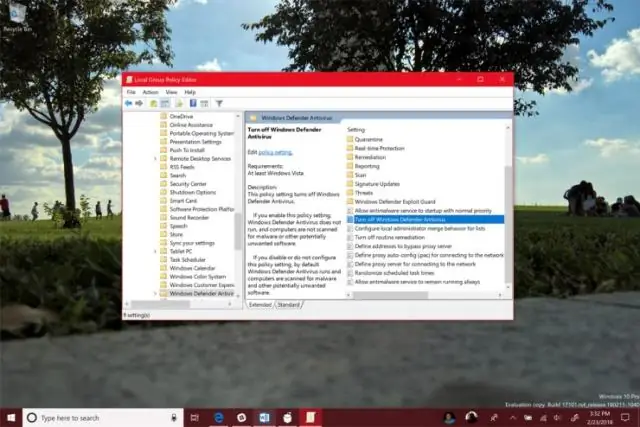

Ha rendelkezik a Norton fizetős verziójával, csak futtassa azt. A Defender letiltásához nyissa meg a Szolgáltatásokat, a WindowsDefender pedig a Letiltás menüpontot, és állítsa le a szolgáltatást. Ha nem, akkor használja a Defender programot, és távolítsa el a Nortont. Utoljára módosítva: 2025-01-22 17:01

A csoportosítatlan adatok azok az adatok, amelyeket először egy kísérletből vagy tanulmányból gyűjt össze. Az adatok nyersek, azaz nincsenek kategóriákba rendezve, osztályozva vagy más módon csoportosítva. A csoportosítatlan adathalmaz alapvetően egy számlista. Utoljára módosítva: 2025-06-01 05:06

Az AD-replikáció ellenőrzésének elsődleges eszköze a „Repadmin”, ez egy parancssori eszköz, amelyet a Windows Server 2003 r2-ben vezettek be, és még mindig széles körben használják a replikációs problémák ellenőrzésére és az AD-adatok erőszakos replikálására. Utoljára módosítva: 2025-01-22 17:01

Próbálja meg kétszer a ctrl + c billentyűkombinációt, hogy megkapja a kötegelt munka leállítására vonatkozó felszólítást. Néha az emberek megváltoztatják a ctrl + c billentyűkombinációt a másolás/beillesztés során, így szükség lehet rá. Természetesen ügyeljen arra is, hogy a terminál ablakában legyen billentyűzetfókusz, a ctrl + c nem működik, ha a böngészőablakban van fókusz. Utoljára módosítva: 2025-01-22 17:01

Belső hírlevél tartalomötletek: 32 alkalmazotti hírlevél tartalomötlet az alkalmazottak elköteleződésének generálásához 1) Ossza meg vállalati eredményeit. 2) Profil új alkalmazottak. 3) Feature Alkalmazotti születésnapok. 4) Team Spotlights. 5) Egyéni díjak és elismerések. 6) Felmérések, közvélemény-kutatások és társadalmi reakciók. 8) Fontos közlemények és emlékeztetők. Utoljára módosítva: 2025-01-22 17:01

A táblák titkosításának megkezdéséhez az alter table_name encryption='Y' parancsot kell futtatnunk, mivel a MySQL alapértelmezés szerint nem titkosítja a táblákat. A legújabb Percona Xtrabackup támogatja a titkosítást is, és képes biztonsági másolatot készíteni a titkosított táblákról. Használhatja helyette ezt a lekérdezést is: válassza a *-ot az információs_séma közül. Utoljára módosítva: 2025-01-22 17:01

Nyissa meg a Beállítások alkalmazást, görgessen le a Kamera alkalmazás beállításához, és koppintson rá. A Kamera képernyőn kapcsolja ki a „QR-kódok beolvasása” kapcsolót. Amikor legközelebb egy QR-kódra irányítja a kamerát, az alkalmazás nem olvassa be azt. Utoljára módosítva: 2025-01-22 17:01

A menüsorban válassza a Kép > Beállítások > Fényerő/kontraszt menüpontot. Állítsa be a Fényerő csúszkát a kép általános fényerejének módosításához. Állítsa be a Kontraszt csúszkát a kép kontrasztjának növeléséhez vagy csökkentéséhez. Kattintson az OK gombra. Utoljára módosítva: 2025-01-22 17:01

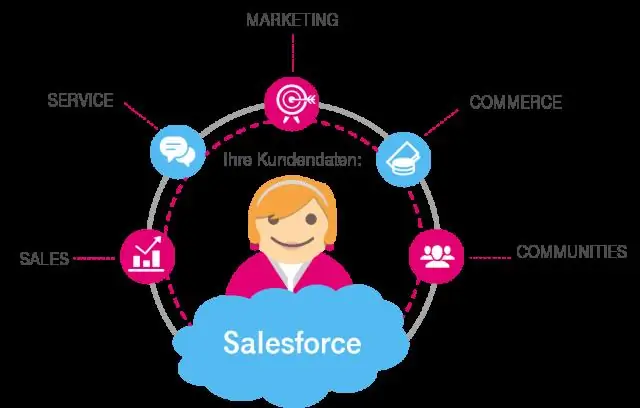

Mi az a Salesforce? Az 1999-ben egy korábbi Oracle (ORCL) – a Get Report ügyvezetője, Marc Benioff, Dave Moellenhoff, Frank Dominguez és Parker Harris által alapított Salesforce az egyik első olyan globális vállalat, amely sikeresen alkalmaz felhőalapú CRM-szoftvert. Utoljára módosítva: 2025-06-01 05:06

Endl és setw manipulátorok használata C++-ban A bemeneti/kimeneti operátorokkal együtt a C++ lehetőséget biztosít a kimenet képernyőn való megjelenítésének szabályozására. Ez manipulátorok segítségével történik. Utoljára módosítva: 2025-01-22 17:01

Az infix kifejezés egyetlen betű vagy operátor, amelyet egy infix karakterlánc követ, és egy másik infix karakterlánc követ. Utoljára módosítva: 2025-01-22 17:01

Mindenféle Bluetooth-eszközt csatlakoztathat számítógépéhez – beleértve a billentyűzeteket, egereket, telefonokat, hangszórókat és még sok mást. Egyes számítógépeken, például laptopokon és táblagépeken beépített Bluetooth van. Ha a számítógépe nem, csatlakoztathat egy USB Bluetooth-adaptert a számítógép USB-portjához. Utoljára módosítva: 2025-06-01 05:06

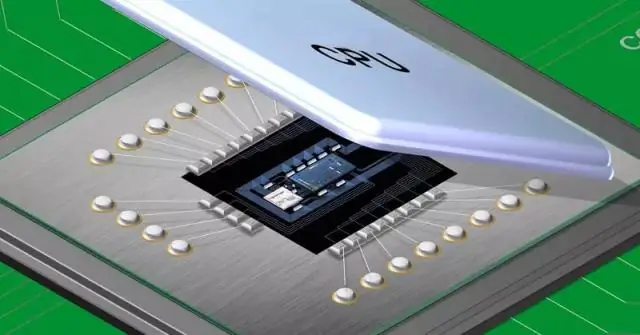

Először tisztázzuk, mi az a CPU, és mi az acore, egy központi processzor, amely több magos egységet tartalmazhat, ezek a magok önmagukban egy processzor, amely képes végrehajtani egy programot, de ugyanazon a chipen belül van. Utoljára módosítva: 2025-01-22 17:01

A számítógépek segítenek a kutatásban, a termelésben, a forgalmazásban, a marketingben, a banki ügyekben, a csapatirányításban, az üzleti automatizálásban, az adattárolásban, az alkalmazottak kezelésében, és nagyon hasznosak a termelékenység növelésében alacsonyabb költségek mellett, kevesebb idő alatt, kiváló minőség mellett. Ezért fontos a számítógép használata az üzleti életben. Utoljára módosítva: 2025-01-22 17:01

Elfelejtett jelszó első visszaállítása: Kattintson a Nem tudom az e-mail jelszavam elemre. Írd be az email címed. Írja be a két megjelenített szót szóközzel elválasztva. Kattintson a Küldés gombra. Keresse meg a kábelmodem azonosítóját a modemen. A szövegmezőbe írja be a kábel MAC-címét a kötőjelek elhagyásával. Kattintson a Küldés gombra. Utoljára módosítva: 2025-01-22 17:01

Nyomtasson egy kompozíciót grafikából Válassza a Fájl > Nyomtatás parancsot. Válasszon ki egy nyomtatót a Nyomtató menüből. Válasszon a következő rajztábla-beállítások közül: Válassza a Kimenet lehetőséget a Nyomtatás párbeszédpanel bal oldalán, és győződjön meg arról, hogy a Mód beállítása Összetett. További nyomtatási beállítások megadása. Kattintson a Nyomtatás gombra. Utoljára módosítva: 2025-06-01 05:06

A csapatmeghajtóknak nincs tárhelykorlátozása, de egyetlen csapatmeghajtón belül nem haladhatja meg a 400 000 elemet. Naponta legfeljebb 750 gigabájt fájlt tölthet fel Google-fiókonként. További információért tekintse meg a csapatmeghajtók korlátait. Utoljára módosítva: 2025-06-01 05:06

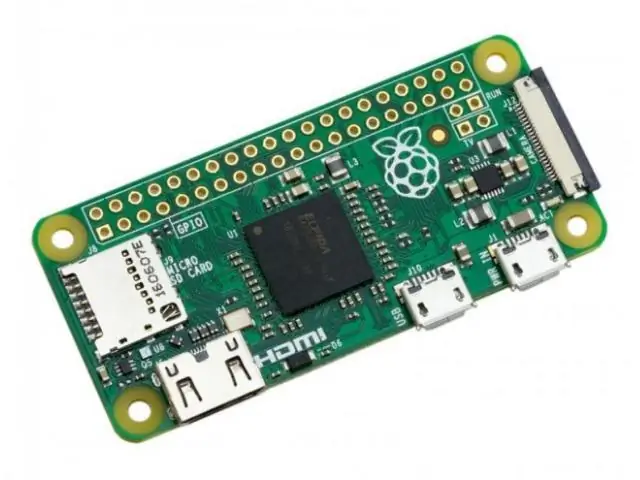

A Raspberry Pi Zero és Zero Whave 512 MB RAM. Utoljára módosítva: 2025-01-22 17:01

Az os. Az elérési út modul mindig az az elérési út modul, amely alkalmas arra az operációs rendszerre, amelyen a Python fut, és ezért használható a helyi elérési utakhoz. Azonban importálhatja és használhatja az egyes modulokat is, ha olyan elérési utat szeretne manipulálni, amely mindig a különböző formátumok valamelyikében van. Utoljára módosítva: 2025-01-22 17:01

Tehát a kettő közötti különbség az, hogy újra használhatja az osztályokat, míg a soron belüli stílusokat nem. Utoljára módosítva: 2025-01-22 17:01

Az Alpine Linux egy olyan disztribúció, amelyet szinte kifejezetten Docker-képfájlokhoz és más kis, konténerszerű felhasználásokhoz terveztek. Hatalmas 5 MB meghajtóterülettel rendelkezik az alap operációs rendszerhez. Mire hozzáadja a Node-ot. js futásidejű követelményeinek megfelelően, ez a kép körülbelül 50 MB-ig terjed a térben. Utoljára módosítva: 2025-01-22 17:01

VIDEÓ Ezzel kapcsolatban hogyan írhatok feljegyzéseket a Windows rendszerben? Nyomja meg a kis "+" gombot a bal felső sarokban, és megjelenik egy másik négyzet. Addig ismételd, amíg eleged nem lesz. Vagy kattintson a jobb gombbal az ikonra a tálcán, majd kattintson a ". Utoljára módosítva: 2025-01-22 17:01

Java – Hogyan használjuk az Iteratort? Szerezzen be egy iterátort a gyűjtemény elejére a gyűjtemény iterator() metódusának meghívásával. Hozzon létre egy hurkot, amely meghívja a hasNext() függvényt. Iterálja a ciklust mindaddig, amíg a hasNext() igaz értéket ad vissza. A cikluson belül minden elemet a next(). Utoljára módosítva: 2025-06-01 05:06

Az Általános Adatvédelmi Rendelet (GDPR) az Európai Unió egyik fontos és globálisan befolyásos adat- és adatvédelmi törvénye. A GDPR azokra a mobilalkalmazásokra vonatkozik, amelyek az EU-polgárok személyes adatait gyűjtik és dolgozzák fel. Nem számít, ha az alkalmazást az EU-n kívül üzemeltetik. A GDPR továbbra is érvényben marad. Utoljára módosítva: 2025-01-22 17:01

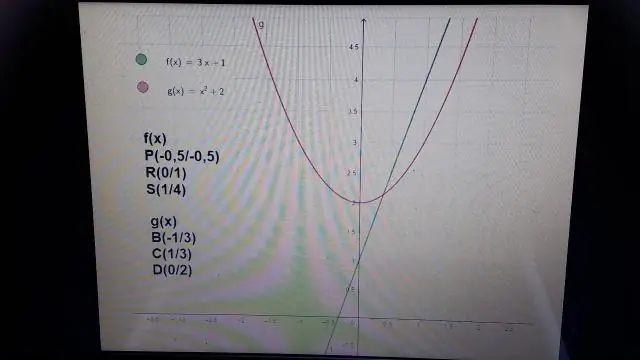

Funkciópéldák. A függvény egy bemeneti halmaz (a tartomány) leképezése a lehetséges kimenetek halmazára (a kódtartomány). A függvény meghatározása rendezett párok halmazán alapul, ahol minden párban az első elem a tartományból, a második pedig a kódtartományból származik. Utoljára módosítva: 2025-06-01 05:06

A 22 Tervezés A kétszintű faktoriális kísérletek közül a legegyszerűbb az a tervezés, ahol két tényezőt (mondjuk faktort és faktort) két szinten vizsgálunk. Ennek a tervnek az egyszeri megismétléséhez négy futtatásra van szükség () Az ezzel a tervvel vizsgált hatások a két fő hatás, és az interakciós hatás. Utoljára módosítva: 2025-01-22 17:01

Képek szerkesztése a Cricut tervezőterületen Nyissa meg a Cricut tervezőteret. Kattintson a Kép feltöltése gombra. Kattintson a Tallózás gombra. Válassza ki a szerkeszteni kívánt tervet. Nagyítsa ki a tervnek azt a részét, amelyet meg szeretne tartani, és vágja le, amennyire csak tudja. A radír eszközzel eltávolíthatja a design minden olyan felesleges részét, amelyet nem szeretne megtartani. Utoljára módosítva: 2025-01-22 17:01

A Solr ezt az indexet egy index nevű könyvtárban tárolja az adatkönyvtárban. Utoljára módosítva: 2025-01-22 17:01

Rosszindulatú programok tartományai. A Malware Domains oldallistázza azokat a domaineket, amelyekről ismert, hogy spamet generálnak, botneteket hoznak létre, DDoS támadásokat hoznak létre, és általában rosszindulatú programokat tartalmaznak. Utoljára módosítva: 2025-01-22 17:01

Annak ellenére, hogy mit hall vagy olvas, a totorrent nem megfelelő VPN vagy BitTorrent proxy nélkül. A VPN nélküli Torrent bajt kér. Tartsa biztonságban torrentezését a NordVPN segítségével. Utoljára módosítva: 2025-01-22 17:01

Mi az LDA? Válassza ki egyedi alkatrészkészletét. Válassza ki, hány kompozitot szeretne. Válassza ki, hány alkatrészt szeretne kompozitonként (minta egy Poisson-eloszlásból). Válassza ki, hány témát (kategóriát) szeretne. Válasszon egy számot nem nulla és pozitív végtelen között, és nevezze alfanak. Utoljára módosítva: 2025-01-22 17:01

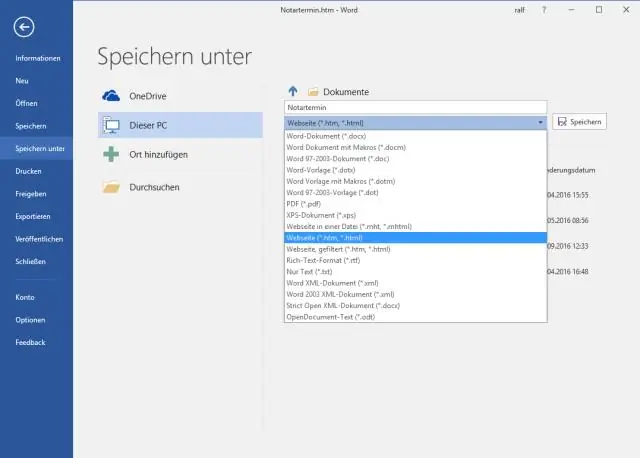

Sablon kereséséhez és alkalmazásához a Wordben tegye a következőket: A Fájl lapon kattintson az Új gombra. Az Elérhető sablonok alatt tegye a következők egyikét: Használja az egyik beépített sablont, kattintson a SampleTemplates elemre, kattintson a kívánt sablonra, majd kattintson a Létrehozás gombra. Utoljára módosítva: 2025-01-22 17:01

A folyamat egyszerű: Használja a django-admin eszközt a projektmappa, az alapvető fájlsablonok és a projektmenedzsment szkript (manage.py) létrehozásához. A manage.py használatával hozhat létre egy vagy több alkalmazást. Regisztrálja az új pályázatokat, hogy bevonja őket a projektbe. Csatlakoztassa az url/útvonal-leképezőt minden egyes alkalmazáshoz. Utoljára módosítva: 2025-01-22 17:01

A flash memória jellemzői a gyors hozzáférési sebesség, a zajmentesség és a kis hőelvezetés. Azok a felhasználók, akik alacsony lemezkapacitást kérnek, vásárolhatnak flash memóriakártyát. Ehelyett, ha nagy a kapacitásigénye, vásároljon merevlemezt, amely gigabájtonként sokkal olcsóbb. Utoljára módosítva: 2025-01-22 17:01

Hangposta elérése – Samsung Galaxy A5 Select Phone. Nyomja meg és tartsa lenyomva az 1-es számot. Ha a hangposta nincs beállítva, válassza a Szám hozzáadása lehetőséget. Válassza a Hangposta számát. Írja be a hangposta számát, és válassza az OK lehetőséget. A hangposta ellenőrzéséhez ismételje meg a 2-3. Utoljára módosítva: 2025-06-01 05:06

Samsung GalaxySMS átvitele és biztonsági mentése A kezdőlapon kattintson a „Telefon biztonsági mentése” lehetőségre, és csatlakoztassa Galaxy telefonját a számítógéphez USB-kábellel. A program automatikusan felismeri az eszközt, és „Forrás”-ként jeleníti meg. Most válassza az „SMS” lehetőséget, kattintson a „Másolás indítása” gombra, majd válassza ki a biztonsági mentés helyét. Utoljára módosítva: 2025-06-01 05:06